Gizlenmiş Anahtar Kelimeler ve Bağlantı Saldırısı

Web sitelerinin maruz kaldığı yaygın saldırı tipleri konusuna geçmeden önce Google’ın “No Hacked” sloganı ile web sitelerinin maruz kaldığı saldırılara karşı başlatmış olduğu kampanyadan bahsetmek istiyoruz. Google son günlerde hem sosyal medya hesaplarından hem de Resmi Webmaster Blogu üzerinden “No Hacked” sloganı ile bir kampanya başlattı. Kampanyanın içeriği başlıktan da anlayacağınız üzere web sitelerine karşı yapılan saldırılar. Son zamanlarda artan rekabet, bir takım grupların illegal ya da doğal olmayan yollarla sektörde kalma isteğini daha da alevledi. Birçok forumda; sitemin saldırıya uğradığını düşünüyorum, nasıl öğrenebilirim ve benzeri söylemlere rastlamak mümkün. Gizlenmiş Anahtar Kelimeler ve Bağlantı Saldırısı en yaygın saldırı türlerinden biridir. Saldırıyı yapan kişi veya gruplar saldırıyı birçok kez 404 hatası gibi yöntemlerle gizleyerek web sitesi sahibinin sorunun çözüldüğüne inanmasını sağlar.

Web sitenizin saldıraya uğradığını tespit etmek kadar hangi tür bir saldırıya uğradığını bilmek de oldukça önemli. Neyle karşı karşıya olduğunuzu ve nasıl çözeceğinizi saldırı tipini tespit ederek bulacaksınız. Bu yazımızda web sitelerinin karşı kaşıya kaldığı en yaygın saldırı tiplerinden biri olan Gizlenmiş Anahtar Kelimeler ve Bağlantı Saldırısı ve nasıl çözüm üreteceğinizi sizlerle paylaşacağız.

Gizlenmiş Anahtar Kelimeler ve Bağlantılar Saldırısı

Gizlenmiş anahtar kelimeler ve bağlantı saldırılarında anlamsız metin, bağlantı ve resimlerin yer aldığı çok sayıda sayfa otomatik olarak oluşturulmuştur. Oluşturulan bu sayfalarda çoğu zaman orijinal sitede yer alan temel şablon ögelerini de yer verilmiş olur. Bundan dolayı bu sayfalar içerik okunanan kadar ilk bakışta normal bölüm gibi algılanır.

Web sitelerinin maruz kaldığı saldırılar genelde arama motorları sıralama faktörlerini değiştirmek, bir web sitesinin gerilemesine neden olurken bir diğerinin yükselmesini sağlayan saldırılardır. Saldırının amaçlarından biri de saldırı yapılan sayfalarda yer alan bağlantıları üçüncü bir kişi ya da gruba satmaktır. Saldırıya uğrayan sayfaları ziyaret eden kullanıcılar genede alakasız ve uygunsuz içeriklere/sayfalara yönlendirilir. Kısacası kullanıcının ziyaret ettiği sayfadan alakasız bir sayfaya yönlendirme yapılır.

Nasıl Tespit Edilir?

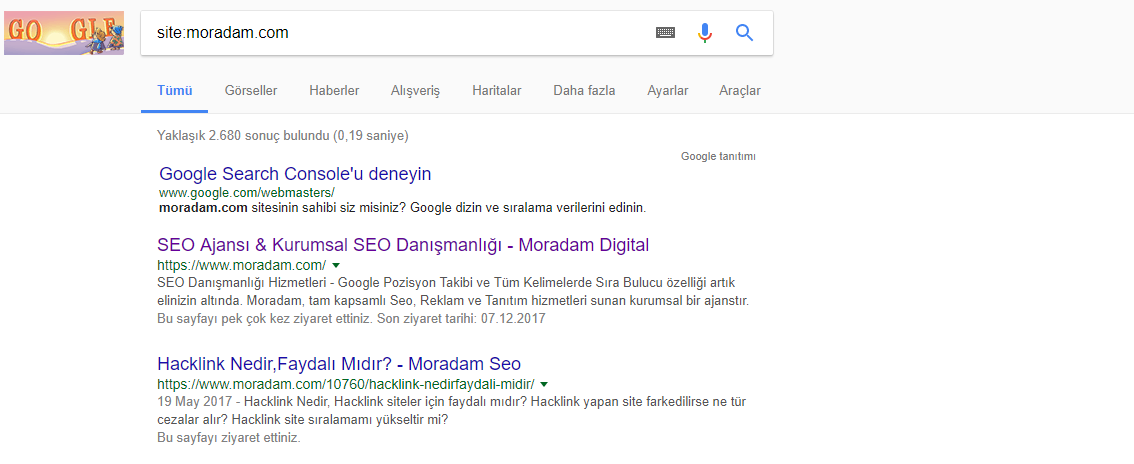

Sitenizi böyle bir sorunla karşı karşıya kalıp kalmadığını öğrenmek için Google Search Console’a giriş yaparak Güvenlik Sorunları aracını kullanmanız gerekir. Bu araç sitenizin herhangi bir sayfasının böyle bir saldırıya maruz kalıp kalmadığını gösterecektir. Ayrıca Google’da site:siteadı.com şeklinde arama yaparak saldırıya uğrayan sayfalara benzer sayfalarınız var olup olmadığını görebilirsiniz. Bu arama ile saldırıya uğrayan veya uğramayan Google tarafından indekslenen ve dizine eklenen tüm sayfalarınızı görebilirsiniz. Arama sonuçlarında sıralanan sayfalardan bazılarına göz atmalısınız. Bu aramayı yalnızca Google’da değil diğer arama motorlarında da yapmalısınız. Çünkü Google’ın dizinden çıkardığı saldırıya maruz kalan sayfaları diğer arama motorları gösterebilir. site:siteadı.com şeklinde yapılan aramada çıkan sonuçlar aşağıda yer alan görselde ki gibi olacaktır.

Saldırıya uğrayan sayfaları ziyaret ettiğinizde 404 hatası gibi sayfanın mevcut olmadığına dair uyarılar karşınıza çıkar. Fakat bunlar saldırıyı yapan kişiler tarafından kandırmaya yönelik yapılan yöntemlerden biridir. Saldııyı yapanlar sayfanın mevcut olmadığını göstererek saldırıya uğrayan sayfanın kaldırılmış olduğunu göstererek kandırmaya çalışırlar. Aksine sayfa kaldırılmamış olup çıkan uyarı yalnızca bir aldatmacadan ibarettir. Saldırıyı yapanlar genelde bunu sayfa içeriğini gizleyerek yapar. Böyle bir durum olup olmadığını öğrenmek oldukça basit. Google Gibi Getir, sayfalardaki gizli içeriklerin olup olmadığını gösterir. Google Gibi Getir aracına sayfa URL’sini girerek bunu tespit edebilirsiniz.

Nasıl Düzeltilir?

Sorunun çözümüne geçmeden önce dosyalarınızın çevrim dışı kopyalarını almanız gerekir. Çünkü daha sonra tekrar bu dosyaları yüklemeniz gerekebilir. Sorun çözümünde dosyaların yedeklenmesinden tavsiyemiz tüm sitenin yedeklenmesi, kopyalanması yönündedir. Gizlenmiş anahtar kelimeler ve bağlantılar saldırısını düzeltmek için yapmanız gereken iki şey var: .htaccess dosyasının kontrol edilmesi ve kötü amaçlı diğer dosyaların bulunup kaldırılmasıdır.

-

.htaccess Dosyalarının Kontrolü:

Saldırıyı yapanlar gizlenmiş anahtar kelimeler ve bağlantılar saldırısında içeriğin gizlenmesi için .htaccess dosyasını kullanırlar. Sitenize ait .htaccess dosyasını bulun. WordPress, Joomla ve Drupal gibi CMS kullananlar ve dosyanın yerini bilmeyenler Google veya diğer arama motorlarında kullanılan CMS adı ile .htaccess dosyasının konumu şeklinde bir arama yaparak bulabilirler. .htaccess dosyalarının konumlarını liste haline getirin. .htaccess gizli dosya olduğundan dolayı aram yaparken gizli dosyalar göster seçeneği aktifleştirmeniz gerekir.

Yukarıdaki işlemleri yaptıktan sonra sırada .htacces dosyasının açılması var. Açtığınız .htaccess dosyasında ” RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L] ” şeklinde ye alan bir kod satırı görmelisiniz. Bu kod satırında yer alan değişkenlerin değişebileceğini unutmayın. ( cj2fa ve tobeornottobe karışık harf ve kelimelerden oluşabilir. ) Sizin için önemli olan şey .php dosyasını belirlemektedir.

Kod satırında .php dosyası “injected_file.php” olarak belirtilmesine rağmen gerçekte bu kadar basit bir şekilde belirtilmez. “horsekeys.php” veya “potalake.php” şeklinde zararı olmayan kelimelerden de oluşabileceğini unutmayın. Genellikle izlemeni gereken ve kaldırmanız gereken kötü amaçlı .php dosyası olabilir. Ayrıca .htaccess dosyasında yer alan RewriteRule ve .php geçen satırların hepsi kötü amaçlı olmayabilir. Eğer kod satırının işlevi hakkında kesin fikre sahip değilseniz yardım alabilirsiniz.

Son aşamada tüm .htaccess dosyalarının temiz ve varsayılan sürümü ile değiştirilmesi gerekir. Varsayılan sürümü varsayılan .htaccess dosyası ve CMS’nin adı ile aratarak bulabilirsiniz. Birden fazla .htaccess dosyasına sahipseniz her birinin varsayılan ve temiz sürümünü bularak değiştirmeniz gerekir. Varsayılan ve daha önce hiç yapılandırmadıysanız sitede yer alan .htaccess dosyası kötü amaçlıdır. Önce .htaccess dosyanızın çevrimdışı kopyasını alın ve ardından silin.

-

Kötü Amaçlı Diğer Dosyaların Bulunup Kaldırılması:

Kötü amaçlı diğer dosyaların bulunup kaldırılması uzun ve zor bir işlemdir. İşlem öncesinde sitenizi yedeklemelisiniz. CMS kullanmayanlar çekirdek dosyaların ve tema, modül ve eklenti gibi sonradan eklenen her şeyin yeniden yüklenmesi gerekir. Böylelikle sayfalarınızın saldırıya uğrayıp uğramadığını öğrenebilirsiniz. Yeniden yükleme yaparken eklenti, uzantı ve tema varsa hepsinin yeniden yüklendiğine emin olmanız gerekir. Çünkü çekirdek dosyaların yeniden yüklemek, yapılan özelleştirmelerin kaybedilmesine neden olabilir. Bundan dolayı yeniden yükleme işleminden önce tüm dosyaların yedeklenmesi gerekir.

Bu aşamada .htaccess dosyasında daha önce değindiğimiz .php dosyasını bulmanız gerekir. Dosyalar arasında kötü amaçlı yani saldırı için kullanılan dosyanın adını aratın. Eğer varsa böyle bir dosya kopyasını alarak tekrar yüklenme ihtimalini göz önünde bulundurarak saklamalısınız. Kopyasını aldıktan sonra dosyayı siliniz.

Dosyaları sildikten sonra kötü amaçlı ve güvenliği tehdit eden dosyalara tekrar bakarak var olup olmadığından emin olun. Önceki aşamalarda her ne kadar kötü amaçlı dosyaları silmiş olsanız da hala dosyalarınız arasında kötü amaçlı dosya veya dosyalar yer alabilir. Bu aşamada çoğu kişi her PHP dosyasına ayrı ayrı bakarak büyük vakit kaybeder. Fakat bunu yapmak yerine şüpheli olan PHP dosyalarına bakmanız gerekir. Bunun için şüphelendiğiniz dosyaların bir listesini oluşturabilirsiniz.

Nasıl belirleneceği konusunda uygulayacağınız bir yöntem var. Bunlardan ilki CMS dosyalarını yeniden yüklediyseniz, sadece varsayılan dosyalara bakabilirsiniz. Bunun yanı sıra klasörlerin parçası olmayan dosyalara bakılabilir. Bu sayede daha az sayıda PHP dosyası incelersiniz. Diğer bir yöntemde dosyaları son değiştirilme tarihine göre sıralamak. Saldırıyı tespit ettiğiniz tarihten önceki birkaç ay önceki süre zarfında değiştirilmiş dosyaları incelemelisiniz. Boyut olarak küçükten büyüğe doğru sıralayın. Bu sıralamada normalden daha fazla boyuta sahip olanları inceleyin.

Şüpheli dosyaları tespit ettikten sonra kötü amaçlı olup olmadığını incelemeniz gerekir. Belirlenen şüpheli dosyalarda harf ve rakamların oluşturduğu büyük metin bloklarının olup olmadığına bakın. Genelde bunlar base64_decode, rot13, eval, strrev ve gzinflate gibi olur. Örneğin;

base64_decode(strrev(“hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah 1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch 1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS”));

Şüpheli dosyaları artık belirlediniz. Kötü bir amaca sahip olmaması ihtimaline karşı bunları yedeklemelisiniz. Yerel kopyasını oluşturduktan sonra silin.

Bunları da okumalısınız

Shell Upload Nedir?

14 Haziran 2023

Sosyal Mühendislik Yöntemleri Nelerdir?

10 Haziran 2023

Remote Shell Nedir?

25 Mayıs 2023